Nmap是一款免费又好用的端口扫描工具,这款软件可以帮助用户一键进行批量扫描。扫描哪些设备在线、开放了哪些端口,还能识别这些端口跑的是啥服务(比如是网站服务器还是数据库)。比如你想检查自家路由器的安全,Nmap可以轻轻松松告诉你路由器开了哪些门(端口),有没有不速之客能溜进来。系统管理员用它日常巡检,安全人员拿它挖隐患,就连电影里的黑客镜头也经常出现它的身影。六蓝游戏网给大家分享Nmap端口扫描工具免费下载,有需要的朋友赶紧来下载吧!

2、提供TCP全连接(-sT)、SYN半开放(-sS)、UDP(-sU)等扫描模式,支持隐蔽扫描(如FIN/Xmas/NULL扫描)绕过基础防火墙。

3、发送定制探测包并分析响应,识别服务名称、版本号及附加信息(如SSL证书),辅助漏洞定位。

4、基于TCP/IP协议栈特征(TTL、窗口大小、标志位)匹配内部数据库,推测目标操作系统类型及版本。

2、用户可调整扫描速度(-T0至-T5)、并发连接数,或编写自定义脚本适配复杂网络环境。

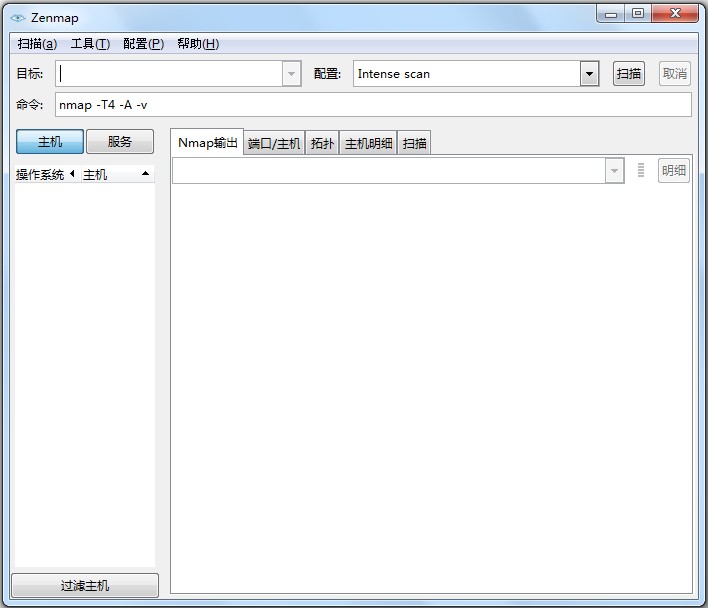

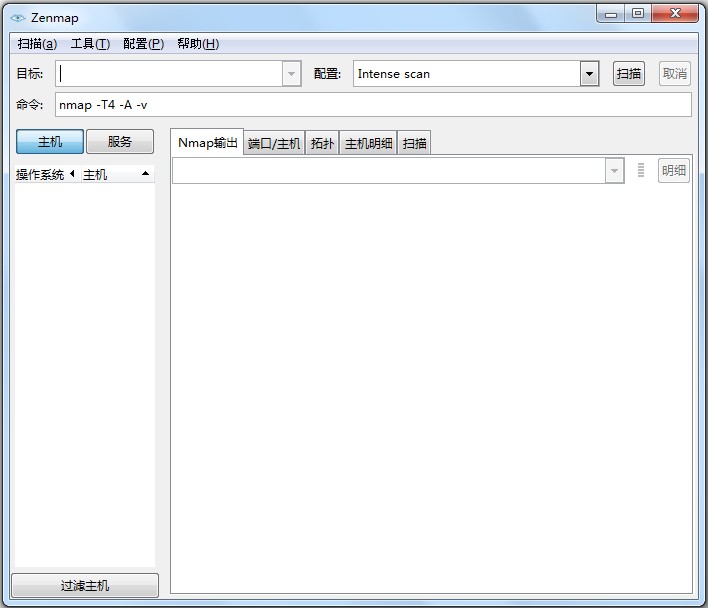

3、支持Windows/Linux/MacOS,提供命令行工具(nmap.exe)与图形界面(Zenmap)满足不同操作习惯。

4、支持文本、XML、HTML等格式保存扫描结果,便于集成至安全审计流程或生成合规报告。

- 场景:目标网络部署了状态防火墙或入侵检测系统(IDS)。

- 绕过策略:

- 分片扫描:`-f` 将数据包分片,避免被规则匹配。

- 诱饵IP:`-D RND:5` 随机生成5个诱饵IP混淆日志。

- 空闲扫描:`-sI <僵尸主机IP>` 利用第三方主机作为跳板,隐藏真实IP。

- 示例:`nmap -sS -f -D 192.168.1.100,ME 192.168.1.1`

2. SYN扫描受限

- 问题:非Root权限下无法发送原始SYN包,被迫降级为全连接扫描(`-sT`)。

- 解决:在Linux/Unix系统中以Root权限运行Nmap。

Nmap端口扫描工具软件特色

1、通过ICMP、TCP SYN/ACK、ARP等多种协议探测网络中的活跃设备,支持大规模网络拓扑绘制。2、提供TCP全连接(-sT)、SYN半开放(-sS)、UDP(-sU)等扫描模式,支持隐蔽扫描(如FIN/Xmas/NULL扫描)绕过基础防火墙。

3、发送定制探测包并分析响应,识别服务名称、版本号及附加信息(如SSL证书),辅助漏洞定位。

4、基于TCP/IP协议栈特征(TTL、窗口大小、标志位)匹配内部数据库,推测目标操作系统类型及版本。

Nmap端口扫描工具软件亮点

1、内置Lua脚本引擎,支持数百个脚本覆盖漏洞扫描(如Heartbleed检测)、恶意软件分析、暴力破解防护等场景。2、用户可调整扫描速度(-T0至-T5)、并发连接数,或编写自定义脚本适配复杂网络环境。

3、支持Windows/Linux/MacOS,提供命令行工具(nmap.exe)与图形界面(Zenmap)满足不同操作习惯。

4、支持文本、XML、HTML等格式保存扫描结果,便于集成至安全审计流程或生成合规报告。

Nmap端口扫描工具常见问题

1. 扫描被拦截- 场景:目标网络部署了状态防火墙或入侵检测系统(IDS)。

- 绕过策略:

- 分片扫描:`-f` 将数据包分片,避免被规则匹配。

- 诱饵IP:`-D RND:5` 随机生成5个诱饵IP混淆日志。

- 空闲扫描:`-sI <僵尸主机IP>` 利用第三方主机作为跳板,隐藏真实IP。

- 示例:`nmap -sS -f -D 192.168.1.100,ME 192.168.1.1`

2. SYN扫描受限

- 问题:非Root权限下无法发送原始SYN包,被迫降级为全连接扫描(`-sT`)。

- 解决:在Linux/Unix系统中以Root权限运行Nmap。